隨着量子計算技術的飛速發展,傳統的公鑰密碼體系正在面臨前所未有的挑戰。RSA和ECC等經典算法在量子計算機面前將不再安全,這一事實正在重塑全球信息安全的戰略格局。

後量子密碼(Post-Quantum Cryptography,PQC)應運而生,並正逐步走向標準化和應用部署。但在完全切換至PQC之前,我們還面臨一個關鍵問題:如何平穩、安全地完成過渡?這正是“混合密碼框架”產生的背景。它通過同時使用傳統與後量子密碼算法,為系統提供多重冗餘保護,是當前廣泛探索的重要技術路徑。

混合密碼框架是一種過渡性安全機制,在盡量不改變通信流程主要結構的前提下,引入第二組後量子安全算法,實現抗量子能力的逐步部署。

目前典型的混合機制包括兩大類,分別對應公鑰密碼體系中的核心功能:密鑰交換與數字簽名:

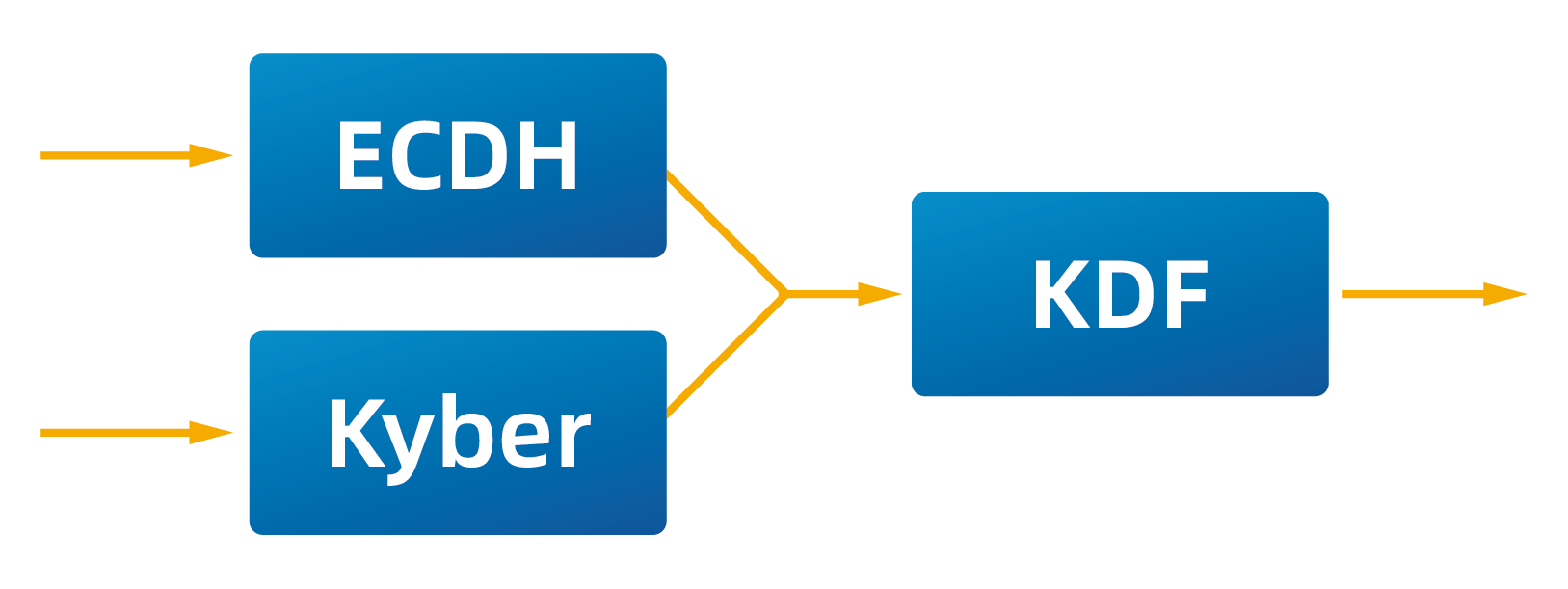

? 混合密鑰交換:同時執行傳統密鑰交換協議(如ECDH)和後量子密鑰封裝機制(如Kyber);

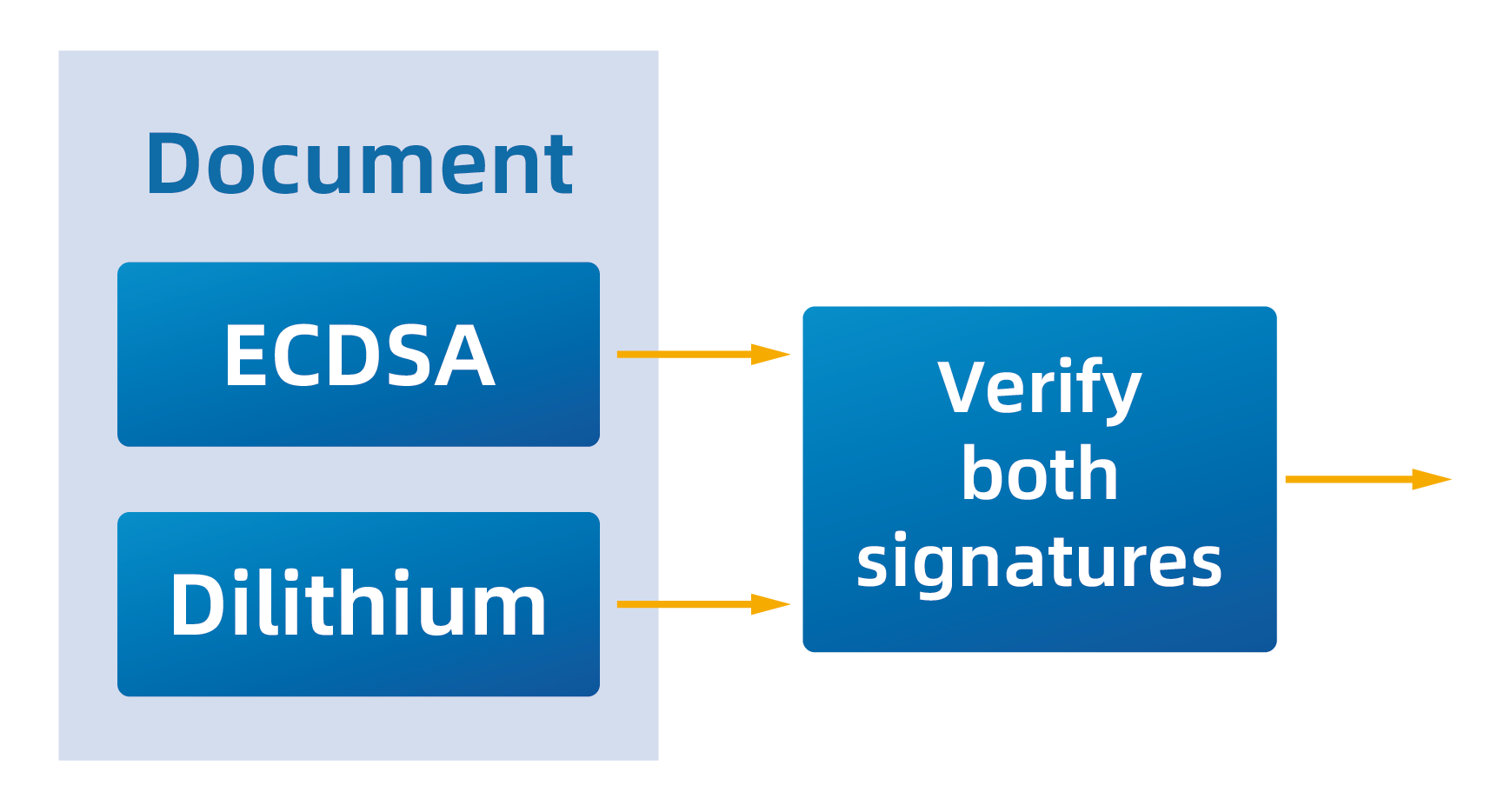

? 混合簽名方案:對同一消息分別使用傳統簽名算法(如ECDSA)和PQC簽名算法(如Dilithium)進行簽名。

它們可廣泛應用於TLS、VPN、身份認證、代碼簽名、區塊鏈、IoT安全等領域,在當前的標準化過渡階段具備重要實用價值。接下來將分別展開這兩類機制的具體分析與應用探討。

1. 典型組合:Kyber+ECDH

Kyber是NIST首批確定為標準的基於格的密鑰封裝機制(KEM),具有優秀的抗量子安全性。而ECDH則是當前廣泛應用於TLS、VPN等協議的經典密鑰交換算法。

兩者一般的組合方式如下:

該方案具有以下特點:

? 即使量子攻擊破壞了傳統ECDH,Kyber部分仍能提供安全性;

? 如果Kyber算法的安全性受到了攻擊,在量子計算機沒有到來之前,傳統ECDH仍能提供安全性;

? 在標準尚未成熟、硬件受限的場景中,混合方案提供過渡性兼容。

2. 標準化支持

IETF已提出支持TLS1.3的混合密鑰交換草案(draft-ietf-tls-hybrid-design-12),允許在TLS協議的握手階段同時使用兩個密鑰交換算法。

3. 協議影響分析

將Kyber與ECDH混合用於密鑰交換,在整體握手流程上變化不大,但協議細節層面仍需調整:

? 僅支持臨時密鑰協商:不能替代具備認證功能的完整密鑰交換;

? 握手數據增大:可能影響低帶寬場景或底層協議分段;

? 需明確密鑰派生規則:保證兩組密鑰材料的合併安全、統一;

? 實現複雜度提升:對協議棧和設備能力提出更高要求。

1. 典型組合:Dilithium+ECDSA

在數字簽名方面,混合機制通常採用如下形式:

即同一消息使用兩套算法生成兩份簽名,接收方需同時驗證兩者均有效。

2. 標準化支持

對於混合簽名,IETF尚未發布正式草案,但部分工作組在討論混合證書和多算法簽名格式的可能性。

部分開源社區已支持混合簽名結構的實現與測試。

3.協議影響分析

混合簽名在協議層面帶來以下主要影響:

? 簽名體積增大:雙簽名疊加導致數據包變大,影響傳輸效率,尤其在低帶寬或對簽名體積敏感的場景中明顯;

? 證書格式擴展:需支持聯合簽名或雙證書結構,現有X.509、TLS等體系需適配;

? 驗證邏輯更複雜:客戶端和服務器需支持多算法解析與雙重驗證,增加實現難度與計算開銷;

? 兼容性與互操作性風險:簽名結構或者證書結構的不同實現方式可能造成解析差異。

優勢總結:

? 雙重安全保障:提升對單一算法失效的容錯能力;

? 便於遷移:提供量子安全的平滑過渡路徑;

? 靈活部署:支持針對不同風險級別選擇性採用混合機制。

挑戰分析:

? 協議複雜度提高:協議流程、簽名結構、證書結構均需擴展;

? 計算與存儲壓力加重:尤其對於嵌入式或移動端,帶來很大挑戰;

? 缺乏標準統一性:不同實現方式在產業間缺乏一致部署規範;

? 長期持續性問題:隨着PQC算法逐步穩定,混合機制可能僅為階段性過渡方案,以後可能面臨到純PQC的轉換。

混合密碼框架是連接當前經典密碼體系與未來量子安全架構之間的重要橋樑。對於智能卡、安全芯片、身份認證、工業物聯網、車聯網等領域而言,提前布局混合方案,不僅能應對未來不可預測的安全威脅,也是合規趨勢的主動響應。未來,隨着PQC算法和軟硬件生態的成熟,系統將逐步向“原生量子安全架構”演進。但在這一過程中,混合機制仍將是最實際、最可行的方案之一。握奇長期專註於信息安全領域,積極布局後量子密碼算法的技術研究與應用落地。我們致力於為金融、政務、物聯網等行業客戶提供安全、可持續、面向未來的密碼解決方案。

簡體中文

簡體中文 English

English Fran?ais

Fran?ais Espa?ol

Espa?ol Português

Português