随着量子计算技术的飞速发展,传统的公钥密码体系正在面临前所未有的挑战。RSA和ECC等经典算法在量子计算机面前将不再安全,这一事实正在重塑全球信息安全的战略格局。

后量子密码(Post-Quantum Cryptography,PQC)应运而生,并正逐步走向标准化和应用部署。但在完全切换至PQC之前,我们还面临一个关键问题:如何平稳、安全地完成过渡?这正是“混合密码框架”产生的背景。它通过同时使用传统与后量子密码算法,为系统提供多重冗余保护,是当前广泛探索的重要技术路径。

混合密码框架是一种过渡性安全机制,在尽量不改变通信流程主要结构的前提下,引入第二组后量子安全算法,实现抗量子能力的逐步部署。

目前典型的混合机制包括两大类,分别对应公钥密码体系中的核心功能:密钥交换与数字签名:

? 混合密钥交换:同时执行传统密钥交换协议(如ECDH)和后量子密钥封装机制(如Kyber);

? 混合签名方案:对同一消息分别使用传统签名算法(如ECDSA)和PQC签名算法(如Dilithium)进行签名。

它们可广泛应用于TLS、VPN、身份认证、代码签名、区块链、IoT安全等领域,在当前的标准化过渡阶段具备重要实用价值。接下来将分别展开这两类机制的具体分析与应用探讨。

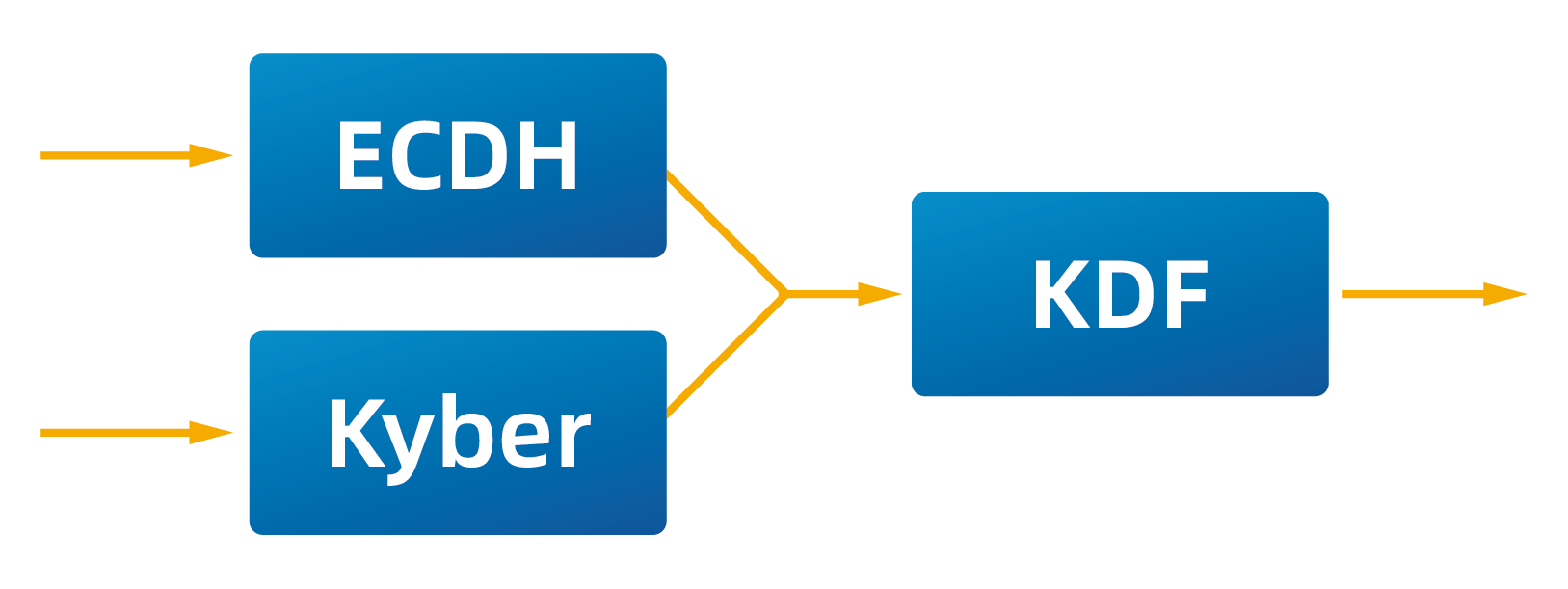

1. 典型组合:Kyber+ECDH

Kyber是NIST首批确定为标准的基于格的密钥封装机制(KEM),具有优秀的抗量子安全性。而ECDH则是当前广泛应用于TLS、VPN等协议的经典密钥交换算法。

两者一般的组合方式如下:

该方案具有以下特点:

? 即使量子攻击破坏了传统ECDH,Kyber部分仍能提供安全性;

? 如果Kyber算法的安全性受到了攻击,在量子计算机没有到来之前,传统ECDH仍能提供安全性;

? 在标准尚未成熟、硬件受限的场景中,混合方案提供过渡性兼容。

2. 标准化支持

IETF已提出支持TLS1.3的混合密钥交换草案(draft-ietf-tls-hybrid-design-12),允许在TLS协议的握手阶段同时使用两个密钥交换算法。

3. 协议影响分析

将Kyber与ECDH混合用于密钥交换,在整体握手流程上变化不大,但协议细节层面仍需调整:

? 仅支持临时密钥协商:不能替代具备认证功能的完整密钥交换;

? 握手数据增大:可能影响低带宽场景或底层协议分段;

? 需明确密钥派生规则:保证两组密钥材料的合并安全、统一;

? 实现复杂度提升:对协议栈和设备能力提出更高要求。

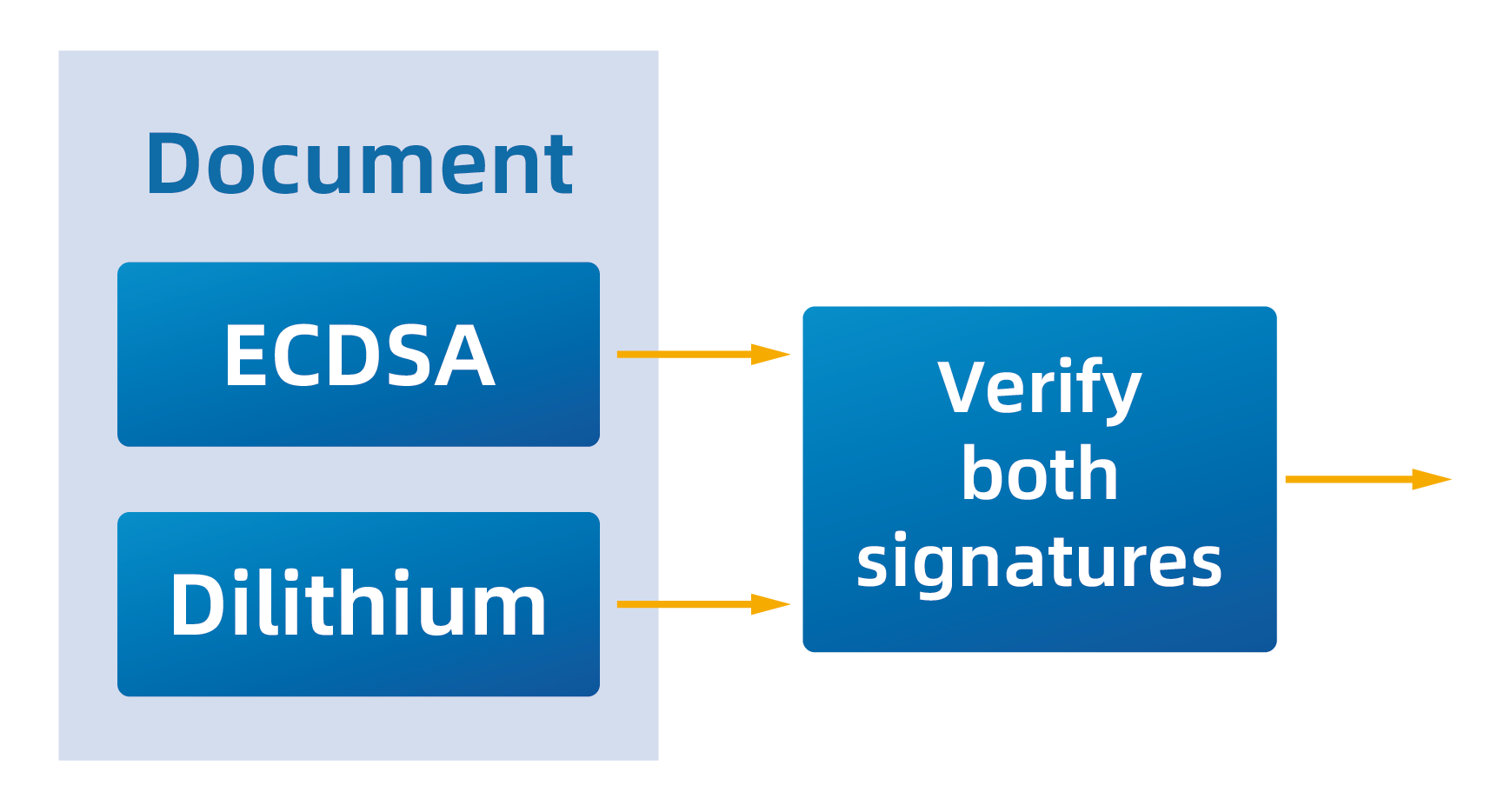

1. 典型组合:Dilithium+ECDSA

在数字签名方面,混合机制通常采用如下形式:

即同一消息使用两套算法生成两份签名,接收方需同时验证两者均有效。

2. 标准化支持

对于混合签名,IETF尚未发布正式草案,但部分工作组在讨论混合证书和多算法签名格式的可能性。

部分开源社区已支持混合签名结构的实现与测试。

3.协议影响分析

混合签名在协议层面带来以下主要影响:

? 签名体积增大:双签名叠加导致数据包变大,影响传输效率,尤其在低带宽或对签名体积敏感的场景中明显;

? 证书格式扩展:需支持联合签名或双证书结构,现有X.509、TLS等体系需适配;

? 验证逻辑更复杂:客户端和服务器需支持多算法解析与双重验证,增加实现难度与计算开销;

? 兼容性与互操作性风险:签名结构或者证书结构的不同实现方式可能造成解析差异。

优势总结:

? 双重安全保障:提升对单一算法失效的容错能力;

? 便于迁移:提供量子安全的平滑过渡路径;

? 灵活部署:支持针对不同风险级别选择性采用混合机制。

挑战分析:

? 协议复杂度提高:协议流程、签名结构、证书结构均需扩展;

? 计算与存储压力加重:尤其对于嵌入式或移动端,带来很大挑战;

? 缺乏标准统一性:不同实现方式在产业间缺乏一致部署规范;

? 长期持续性问题:随着PQC算法逐步稳定,混合机制可能仅为阶段性过渡方案,以后可能面临到纯PQC的转换。

混合密码框架是连接当前经典密码体系与未来量子安全架构之间的重要桥梁。对于智能卡、安全芯片、身份认证、工业物联网、车联网等领域而言,提前布局混合方案,不仅能应对未来不可预测的安全威胁,也是合规趋势的主动响应。未来,随着PQC算法和软硬件生态的成熟,系统将逐步向“原生量子安全架构”演进。但在这一过程中,混合机制仍将是最实际、最可行的方案之一。握奇长期专注于信息安全领域,积极布局后量子密码算法的技术研究与应用落地。我们致力于为金融、政务、物联网等行业客户提供安全、可持续、面向未来的密码解决方案。

简体中文

简体中文 English

English Fran?ais

Fran?ais Espa?ol

Espa?ol Português

Português